Comment stopper une cyber attaque chinoise :

Il s’agit d’expliquer comment, par chance, on a pu s’apercevoir d’une attaque informatique chinoise, et la contrer.

Début de l’enquête :

Tout a commencé lors de l’installation d’un nouveau nom de domaine sur un hébergement mutualisé : l’opération de réservation du domaine s’est déroulée en fin de journée. S’en est suivie tout naturellement la redirection de ce domaine vers l’hébergement souhaité. Pendant que ce paramétrage s’enregistre, la dernière version du CMS WordPress est envoyée dans le dossier où pointe le domaine. Cependant, à cause de l’heure tardive, l’installation de la base de données du futur site et son raccordement au CMS WordPress sont prévus pour le lendemain, dès la première heure.

Tout a commencé lors de l’installation d’un nouveau nom de domaine sur un hébergement mutualisé : l’opération de réservation du domaine s’est déroulée en fin de journée. S’en est suivie tout naturellement la redirection de ce domaine vers l’hébergement souhaité. Pendant que ce paramétrage s’enregistre, la dernière version du CMS WordPress est envoyée dans le dossier où pointe le domaine. Cependant, à cause de l’heure tardive, l’installation de la base de données du futur site et son raccordement au CMS WordPress sont prévus pour le lendemain, dès la première heure.

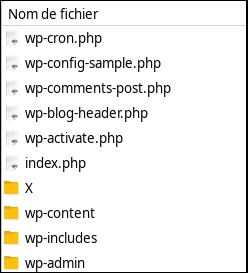

Le lendemain matin, sur cet hébergement, l’installation et le paramétrage du site web fut impossible : la première page de l’interface graphique était blanche avec un message d’erreur stipulant que le serveur ne répondait pas. Via l’accès en FTP, sur le dossier dédié au nom de domaine, un dossier nommé « X » était apparu. Par intuition, l’enquête se poursuivit sur un autre site Web dont les dossiers étaient restés ouverts en écriture, car le client final avait un autre prestataire pour sa gestion. Les accès aux dossiers et fichiers sont donc plus flexibles pour un autre prestataire.

Le lendemain matin, sur cet hébergement, l’installation et le paramétrage du site web fut impossible : la première page de l’interface graphique était blanche avec un message d’erreur stipulant que le serveur ne répondait pas. Via l’accès en FTP, sur le dossier dédié au nom de domaine, un dossier nommé « X » était apparu. Par intuition, l’enquête se poursuivit sur un autre site Web dont les dossiers étaient restés ouverts en écriture, car le client final avait un autre prestataire pour sa gestion. Les accès aux dossiers et fichiers sont donc plus flexibles pour un autre prestataire.

Et comme par hasard, là également un dossier « X » était apparu. De même, certains fichiers sous racine avait pris anormalement du poids, ce qui impliquait que des lignes de code avaient été rajoutées. Tous marquaient un changement à la même date. L’horodateur indiquait la veille. À l’ouverture de ces derniers, il était évident qu’une intrusion s’était produite. Celle-ci avait rajouté des instructions pour diriger des requêtes vers d’autres fichiers également rajoutés (étrangers au CMS WordPress), et qui nécessitaient des ressources situées dans le dossier « X ».

Dans ce dernier, des idéogrammes, apparemment chinois, apparaissaient dans certaines lignes de code des fichiers. La signature était là !…

Comment réagir face à la cyber attaque ?

Concernant le dossier dédié au nouveau nom de domaine, c’est très simple : il suffit de le supprimer et de charger, à nouveau, la dernière version du CMS WordPress.

Concernant le site en production, là c’est plus compliqué. Il y a deux solutions :

– soit écraser l’ensemble du site avec une sauvegarde récente (24 heures),

– soit écraser le fichier index avec le fichier index de la dernière version du CMS WordPress téléchargé. Puisque dans ce cas précis, celui-ci a été alourdi en code, et comme c’est le premier fichier à être lu quand on accède au site, le fait de l’écraser avec un fichier propre, casse le mécanisme du système ennemi installé.

– dernière solution pour les puristes : enlever le code à la main sur les fichiers infectés. Mais c’est relativement long et source d’erreurs…

D’où l’intérêt d’avoir des sauvegardes à jour sur un PC distant.

À noter que l’hébergeur OVH, comme d’autres également, fournit un service de sauvegarde quotidienne. Ces sauvegardes peuvent, le cas échéant, écraser l’hébergement par une version non vérolée.

À noter que l’hébergeur OVH, comme d’autres également, fournit un service de sauvegarde quotidienne. Ces sauvegardes peuvent, le cas échéant, écraser l’hébergement par une version non vérolée.

Mais dans le cadre d’un hébergement mutualisé, il écrase tous les sites web inclus dans l’hébergement, et donc des sites qui ne sont pas concernés par le problème. D’autant plus, que notre politique est de verrouiller en écriture tous les dossiers et fichiers qui se trouvent sous racine de dossiers dédiées à chaque nom de domaine. Ce qui implique de tous les déverrouiller avant d’exécuter la sauvegarde.

On verrouille bien sa porte en sortant de chez soi…

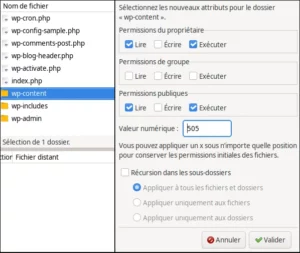

D’ailleurs, dans cet exemple là, il fut observé que tous les sites dont les dossiers et les fichiers racines étaient interdits en écriture, n’ont pas été infectés. C’est-à-dire tous les dossiers en « chmod 505 » au lieu de « 705 », et pour les fichiers « 404 » au lieu de « 604 ».

D’ailleurs, dans cet exemple là, il fut observé que tous les sites dont les dossiers et les fichiers racines étaient interdits en écriture, n’ont pas été infectés. C’est-à-dire tous les dossiers en « chmod 505 » au lieu de « 705 », et pour les fichiers « 404 » au lieu de « 604 ».

Dans d’autres cas, le fait de verrouiller l’écriture sur les dossiers et les fichiers ne fonctionnent pas, car les intrusions sont parfois très élaborées.

Conclusion :

Il est indispensable de programmer des sauvegardes sur un serveur distant et de fermer en écriture les dossiers et fichiers qui se trouvent sous la racine d’un domaine. Ces dispositions peuvent faire gagner des heures de travail dans la restauration d’un site attaqué.

En savoir plus (Articles connexes) :

>> Les cyberattaques chinoises…

>> Les cyberattaques…

>> Comment agit le virus Petya…

>> Comment éviter une cyberattaque…

>> Une sérieuse alternative à Windows…

>> FreeBSD, un géant invisible…

POUR PLUS D’INFORMATIONS

OU UNE DEMANDE SUR MESURE :

CONTACTEZ-NOUS…